Dans le contexte de la guerre en Ukraine, qui se déroule de plus en plus dans le cyberespace, les pays doivent lutter contre les actions technologiques malveillantes, plutôt que contre les armes utilisées elles-mêmes, écrit Hélène Pleil.

Le cyberespace, qui englobe Internet et d’autres technologies numériques connectées, offre d’énormes avantages, mais présente également des risques importants en tant que domaine militaire. Cela nécessite l’existence d’une cybersécurité et d’une cyberdiplomatie renforcées.

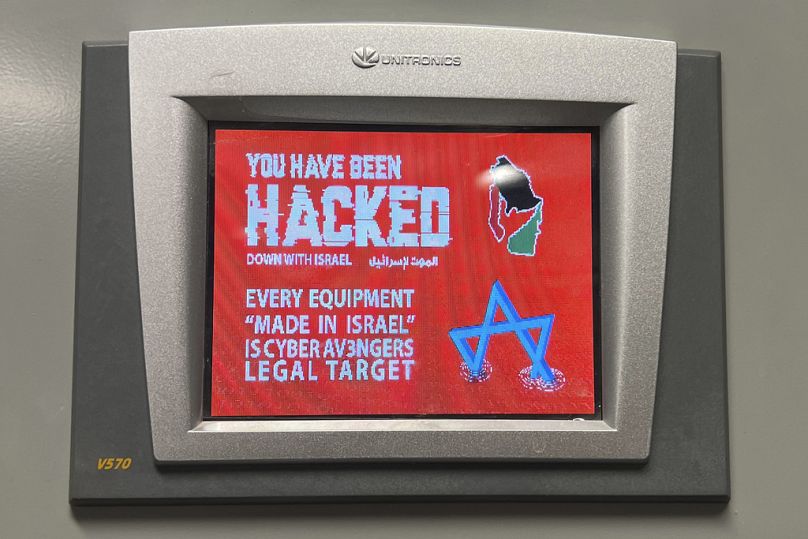

La militarisation du cyberespace est devenue un sujet de discussion et de régulation en raison de son utilisation croissante dans les conflits modernes. La guerre en Ukraine est un exemple de conflit militaire ouvert qui se déroule également dans le cyberespace.

Le contrôle des armements a toujours joué un rôle essentiel dans la prévention de l’escalade militaire. Pourtant, la nature unique du cyberespace rend difficile la mise en place de mesures applicables et vérifiables pour le contrôle des armes dans le cyberespace.

Une analyse récente menée avec des collègues de l’Université technique de Darmstadt met en évidence plusieurs obstacles majeurs :

Qu’est-ce qu’une « cyberarme » ?

L’absence de définitions claires et uniformes des termes clés constitue un défi fondamental pour l’instauration d’un contrôle des armements dans le cyberespace. Cela est d’autant plus vrai que la définition conventionnelle d’une arme ne correspond pas vraiment aux caractéristiques d’une cyberattaque utilisée comme « cyberarme ».

Les cyberarmes sont généralement des données et des connaissances qui peuvent être conçues et exécutées pour compromettre l’intégrité, la disponibilité ou la confidentialité d’un système informatique sans le consentement du propriétaire.

Certains experts avec lesquels nous avons discuté ont donc avancé que le concept même d’arme cybernétique n’existe pas, car une arme implique une sorte d’utilisation cinétique et physique. Les cyberattaques exploitent les vulnérabilités de la technologie et peuvent entraîner des problèmes physiques dans le monde réel, mais cela signifie-t-il que le déclencheur était une « arme » cybernétique ?

Cette ambiguïté rend difficile d’établir ce qui serait contrôlé dans le cadre d’un traité sur les armes cybernétiques.

De nombreuses technologies du quotidien, comme les ordinateurs et les clés USB, ont des applications à la fois civiles et militaires.

Il n’est pas possible de tracer une ligne de démarcation définitive entre ces différents scénarios d’utilisation. Par conséquent, les produits ne peuvent pas être interdits de manière fondamentale pour des raisons de contrôle des armements. On peut interdire les mines terrestres ou les armes nucléaires, mais on ne peut pas interdire les clés USB ou les ordinateurs.

De plus, de nombreux instruments pouvant être utilisés comme cyberarmes sont également des instruments de cyberdéfense ou d’espionnage.

Si le double usage a joué un rôle dans les traités de contrôle des armements par le passé, la nature à double usage des cyberarmes prend une dimension complètement différente de ce qu’elle était auparavant.

La vérification du contrôle des armes est l’un des plus gros obstacles

Il est extrêmement difficile de trouver des mécanismes de vérification adéquats pour instaurer un contrôle des armements dans le cyberespace. Par exemple, il n’est pas possible de quantifier les armes cybernétiques. Il est également impossible de compter les armes ou d’interdire une catégorie entière, comme cela a été le cas pour les accords de contrôle des armements concernant les armes traditionnelles.

De plus, les cyberarmes peuvent être reproduites et partagées à l’infini dans le monde entier sans aucun coût. Par exemple, si l’on considère un code, le simple fait de le supprimer d’un appareil ne signifie pas qu’il a réellement disparu ; il aurait pu se retrouver sur un système de sauvegarde ou ailleurs sur Internet.

Cela complique la tâche de mettre en place des mécanismes de vérification adaptés, car ils devraient être extrêmement intrusifs. De nombreux États pourraient être réticents à participer à un processus de vérification intrusif, car ils devraient fournir des informations sur leurs propres défenses informatiques, avec le risque que ces informations soient utilisées à mauvais escient pour espionner leurs vulnérabilités.

Les outils et technologies de cyberattaque évoluent rapidement, dépassant souvent les efforts réglementaires. Au moment où une réglementation est adoptée, la technologie peut avoir dépassé son champ d’application. Cette évolution rapide complique toute réglementation ou mesure de vérification basée sur les caractéristiques techniques des logiciels.

Par exemple, le code d’une cyberattaque s’appuie généralement sur des développements logiciels en cours, adaptés à des cibles et des tâches spécifiques.

Cela signifie que le code va changer et évoluer à une vitesse incroyable. Les variations seront extrêmement élevées et les cyberattaques futures seront toujours différentes des attaques passées.

En outre, en raison du facteur de double usage et du fait que la plupart des infrastructures du cyberespace appartiennent à des intérêts privés, le secteur privé devrait être impliqué et engagé pour que le contrôle des armements soit efficace.

Nous devons nous attaquer aux actes nuisibles eux-mêmes

La volonté politique est essentielle pour mettre en place des mesures de contrôle des armements. Les États, conscients de la valeur stratégique des cyberoutils en renforçant leurs capacités dans ce domaine, peuvent être réticents à se conformer à de nouveaux traités qui en limitent les avantages potentiels. Le climat géopolitique actuel complique encore davantage les efforts visant à obtenir un consensus général.

D’après les études et les discussions avec les experts, les mesures traditionnelles de contrôle des armements ne peuvent pas être simplement appliquées aux cyberarmes. Il faudrait plutôt se concentrer sur l’interdiction de certaines actions malveillantes. Cette approche permet de conclure des accords qui peuvent s’adapter aux avancées technologiques et à la nature à double usage des cyberoutils.

Depuis 2015, les négociations internationales au sein de l’Organisation des Nations Unies (ONU) ont conduit à l’établissement de 11 normes pour un comportement responsable des États dans le cyberespace, visant à limiter les actions des États et à définir des obligations positives.

Ces normes sont toutefois volontaires et non contraignantes, ce qui conduit à des violations fréquentes. Le défi consiste à rendre ces normes plus contraignantes et à tenir les États responsables de leurs actes malveillants.

L’attribution, le processus consistant à attribuer publiquement des cyberopérations à des acteurs spécifiques sur la base de preuves, est un outil crucial à cet égard. Autrefois considérée comme trop complexe, l’attribution est désormais de plus en plus réalisable et pourrait servir de base pour sanctionner l’utilisation de cyberarmes plutôt que les armes elles-mêmes.

Il convient donc de prendre cela comme point de départ pour trouver des alternatives et des solutions créatives au contrôle des armements au sens traditionnel du terme. Il s’avère donc intéressant de réfléchir à la mise en place d’un mécanisme international ou à l’institutionnalisation de tels processus.